Obtenir une note A/A+ dans SSLlabs

22 févr. 2016 | Jindřich Zechmeister

Dans le cadre de notre série de guides sur la sécurisation des serveurs web, nous allons nous pencher sur la configuration optimale du serveur web Microsoft IIS fonctionnant sous Windows Server. Bien que les paramètres par défaut soient déjà forts, il existe plusieurs moyens de les améliorer pour renforcer la sécurité. Découvrez comment configurer efficacement IIS sur Windows Server afin d'obtenir une note A ou A+ lors du test SSL Labs.

Dernière mise à jour : 9. 6. 2025 (IIS 10 sur Windows Server 2025)

Paramètres par défaut et compatibilité

Depuis la version 2022, les paramètres par défaut d'IIS et de Windows Server sont optimisés pour offrir une sécurité renforcée. Ces configurations permettent d'atteindre une note A sur SSLlabs sans nécessiter d'interventions supplémentaires. Toutefois, si vous utilisez une version antérieure de Windows Server, la note attribuée peut être inférieure en raison de l'utilisation de protocoles et de chiffrement obsolètes. Le tableau ci-dessous présente les protocoles TLS pris en charge par chaque version de Windows Server.

| Version Windows Server | SSL 2.0 | SSL 3.0 | TLS 1.0 | TLS 1.1 | TLS 1.2 | TLS 1.3 | Recommandations pour l'utilisation actuelle |

|---|---|---|---|---|---|---|---|

| Windows Server 2012 | Interdit | Autorisé | Autorisé | Autorisé | Autorisé | Non | Ne pas utiliser : À éviter en raison de l'obsolescence et de la faiblesse du protocole TLS |

| Windows Server 2012 R2 | Interdit | Autorisé | Autorisé | Autorisé | Autorisé | Non | Sécurité par défaut faible : Non recommandé sans modifications pour renforcer la sécurité |

| Windows Server 2016 | Interdit | Interdit | Autorisé | Autorisé | Autorisé | Non | Utilisation restreinte possible : Peut être utilisé à condition de désactiver TLS 1.0/1.1) |

| Windows Server 2019 | Interdit | Interdit | Interdit | Autorisé | Autorisé | Non | Recommandé : Convient si TLS 1.1 est désactivé. |

| Windows Server 2022 | Interdit | Interdit | Interdit | Interdit | Autorisé | Autorisé | Sûr – utilisation recommandée |

À compter de 2025, seules les versions de TLS 1.2 et TLS 1.3, disponibles à partir de Windows Server 2022, devraient être utilisées. Les versions antérieures doivent être désactivées, car elles compromettent la sécurité du serveur et peuvent réduire votre score sur SSLlabs.

Obtenir une Note A sur SSLlabs

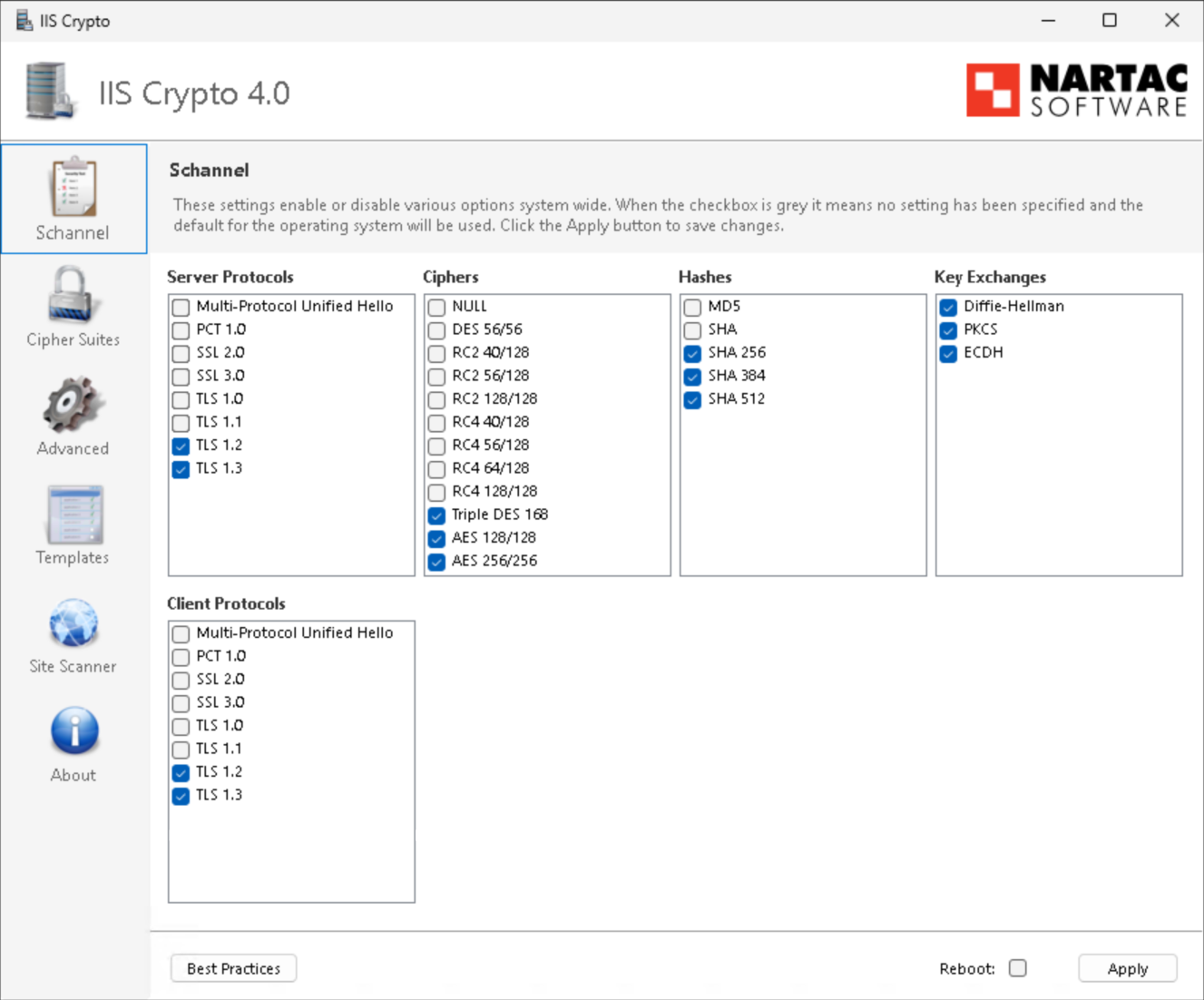

Si votre score SSLlabs est peu satisfaisant, il est probable que vous ayez activé d'anciens protocoles TLS. Le test SSLlabs vous alertera à ce sujet. Pour y remédier, désactivez les protocoles et chiffrements obsolètes. Nous vous recommandons d'utiliser l'outil IIS Crypto, qui est très facile à manipuler.

Pour ce faire, téléchargez IIS Crypto et analysez les protocoles et chiffrements actuellement en cours d'utilisation. L'outil propose un bouton Best Practices qui vous permet d'appliquer des ajustements optimaux en un clic. N'oubliez pas qu'un redémarrage du serveur sera nécessaire pour que les changements prennent effet.

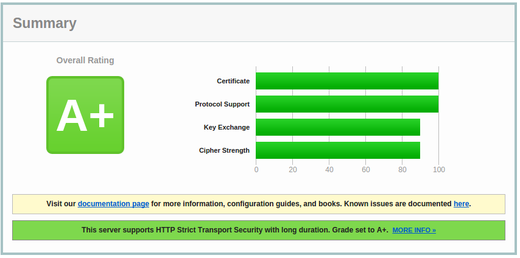

Après le redémarrage, relancez le test SSL Labs et vous obtiendrez une excellente note A ! Votre serveur sera ainsi correctement configuré.

Obtenir une note A+

Pour atteindre la note A+ sur SSL Labs, votre serveur doit, entre autres, avoir activé HTTP Strict Transport Security (HSTS) et utiliser exclusivement TLS 1.2 ou 1.3.

Qu'est ce qu'il faut faire pour obtenir une note A+ sur SSL Labs ?

- Configuration TLS forte (pas de protocoles ni de chiffrements faibles)

- Prise en charge des protocoles modernes (TLS 1.2 a 1.3)

- Prise en charge du forward secrecy

- Activer HSTS header avec une période de validité suffisamment longue (de préférence au moins 18 semaines, soit 10886400 secondes)

Configurez HTTP Strict Transport Security dans IIS - HTTP Response Headers (l'une des icônes). Ouvrez ce menu et, en haut à droite, vous trouverez l'option "Ajouter" (Add).

Dans la section Name, entrez strict-transport-security Dans la section age entrez max-age=31536000 (soit 1 an). Pour inclure les sous-domaines, entrez max-age=31536000; includeSubdomains.

Dans IIS Crypto, décochez TLS 1.0 et 1.1, laissez actifs seulement TLS 1.2 et 1.3.

Appliquez les modifications et redémarrez votre serveur. Vous devriez obtenir la note maximale de A+ sur SSL Labs.

Enfin, je recommande de consulter à nouveau les résultats des tests SSLlabs pour les clients qui n'ont pas accès à votre domaine. Des paramètres trop agressifs peuvent être problématiques, notamment pour les e-shop.

Prise en charge de Windows Server par Microsoft

Depuis juin 2025, la prise en charge de Windows Server est résumée dans le tableau ci-dessous. Nous déconseillons d'exécuter les versions non prises en charge, car elles ne reçoivent pas de correctifs pour les nouvelles vulnérabilités.

| Version Windows Server | Date de sortie | Fin du support principal "Mainstream" | Fin du Extended Support | État en juin 2025 |

|---|---|---|---|---|

| Windows Server 2012 | 4 septembre 2012 | 9 octobre 2018 | 10 octobre 2023 | ❌ Fin du support (possible ESU jusqu'à 2026) |

| Windows Server 2012 R2 | 18 octobre 2013 | 9 octobre 2018 | 10 octobre 2023 | ❌ Fin du support (possible ESU jusqu'à 2026) |

| Windows Server 2016 | 26 septembre 2016 | 11 janvier 2022 | 12 janvier 2027 | ✅ Extended support actif |

| Windows Server 2019 | 2 octobre 2018 | 9 janvier 2024 | 9 janvier 2029 | ✅ Extended support actif |

| Windows Server 2022 | 18 aout 2021 | 13 octobre 2026 | 14 octobre 2031 | Mainstream support actif |