Comment sécuriser ses messages électroniques. Partie 2

16 oct. 2022 | Jindřich Zechmeister

Dans la 2ème partie, nous allons aborder la sécurité du domaine et la protection contre les spammeurs ou l'usurpation d'identité, aussi appelée spoofing. Si le domaine est correctement sécurisé, le courrier est expédié au destinataire et n'est jamais envoyé dans le dossier spam. Nous évoquerons également la sécurité des messages lors de l'envoi.

Protégez votre domaine pour bloquer les arnaques

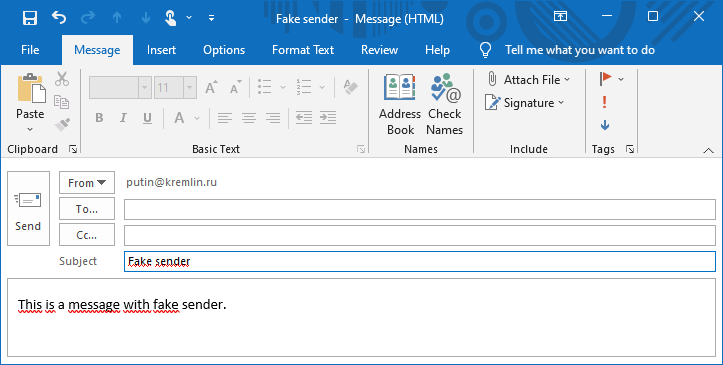

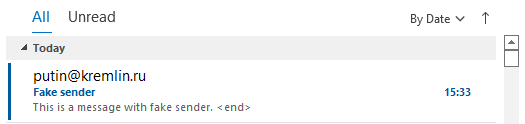

Dans la première partie, nous avons expliqué que le courrier électronique ne permet pas de vérifier l'identité de l'expéditeur. Ce que vous définissez dans le champ de l'expéditeur, apparaitra dans la boite de réception du destinataire.

Personne ne veut recevoir des courriers malveillants d'un expéditeur étrange qui ne peut pas être vérifié. Rappelons-nous, par exemple, des chantages par e-mail quand un pirate vous fait croire qu'il vous surveille depuis un certain temps. Il prétend détenir des vidéos ou des images compromettantes dans le but de vous faire chanter. En échange de son silence, il propose une rançon à verser en bitcoins sur son compte. Et pour cela, il ne lui suffisait que d'usurper l'adresse de l'expéditeur.

Nous allons vous montrer, comment éliminer ce risque et sécuriser votre domaine d'envoi de courrier. Empêchez l'envoi de spam ou de phishing sous votre nom et augmentez le taux de réussite de la livraison de vos messages authentiques à vos destinataires !

Technologies pour sécuriser vos emails

La sécurité d'envoie du courrier électronique peut être renforcé de plusieurs façons. Près de la moitié des messages reçus sont les spams et les e-mails non sollicités (heureusement, le pourcentage diminue, il y a encore quelque temps que les spams représentaient plus de 70% de tous les messages). L'élimination du spam et la sécurité du courrier est la responsabilité des administrateurs.

Dans cet article, nous vous expliquerons comment les administrateurs peuvent augmenter la sécurité du courrier électronique.

Outils pour sécuriser le courrier électronique :

- SPF : un enregistrement SPF (un type d'enregistrement DNS TXT) répertorie les serveurs et domaines autorisés à envoyer des e-mails de votre organisation. Il s'agit de l'outil principal pour empêcher les spammeurs d'utiliser un domaine.

- DKIM : ce protocole ajoute une signature numérique aux messages sortants. La configuration DNS contient une clé qui peut être vérifiée par les serveurs de réception. Un résultat positif prouve que le message n'a pas été falsifié et les messages proviennent du domaine de l'expéditeur.

- DMARC : ce protocole est une norme complémentaire à SPF et DKIM. Cet enregistrement définit ce qui doit arriver aux messages non identifiés par les normes SPF ou DKIM - vous pouvez les mettre en quarantaine ou les rejeter immédiatement. Lorsque DMARC est actif, les administrateurs reçoivent les rapports par e-mail. Ainsi, ils sont au courant des courriers indésirables ou des tentatives d'utilisation malveillante du domaine.

- S/MIME : un protocole + un standard de chiffrement pour sécuriser des messages électroniques. Il permet de prouver votre identité (et celui de votre organisation), sceller et chiffrer des messages. Pour en savoir plus, suivez notre mini-série.

Pour toutes les technologies mentionnées ci-dessus, les informations contenues dans l'en-tête doivent correspondre au domaine, sinon, le serveur du destinataire considère un tel message pour un spam. Cela concerne également des modifications de la signature du message - toute modification sera détectée et rend la signature non valide (le destinataire sera averti).

Le serveur du destinataire (celui qui reçoit le courrier) ne doit pas obligatoirement suivre les informations des protocoles mentionnés, mais il est dans son intérêt de délivrer des messages authentiques et satisfaire ses utilisateurs (lutter contre les spams).

Utilisation des technologies de sécurité

Si vous êtes administrateur du serveur de messagerie, vous paramétrez des technologies de sécurité. Vous avez une grande responsabilité, parce qu'en abandonnant la protection contre le spam, les utilisateurs deviendront facilement des cibles du phishing. Par contre, si vous ne configurez pas les outils correctement, par exemple par manque d'expérience, il peut arriver que toute la livraison du courrier sur le domaine sera bloquée.

Peut-être vous n'êtes qu'un utilisateur, sans avoir l'accès au serveur. Dans ce cas, demandez la protection contre le spam auprès de votre administrateur du serveur où de votre fournisseur de messagerie.

Dans les deux cas, il vaux mieux de confier ce travail aux professionnels qui pourront vous garantir la gestion de la sécurité et le fonctionnement parfait de votre messagerie. Adressez vous aux fournisseurs de messagerie qui vous offrent les protocoles mentionnés pour que vous soyez protégé contre les spams, les virus et les arnaqueurs.

Si vous n'êtes pas familiarisé avec l'administration des services de messagerie, nous vous déconseillons de l'essayer et confiez-le aux professionnels. Les utilisateurs attendent un service qui fonctionne et notamment, ils sont habitués à ne payer pour le courrier électronique. Mais si quelque chose ne fonctionne pas, par exemple un message n'arrive pas, alors un client mécontent parlera, et parfois d'un ton agressif, parce qu'il ne sait pas comment fonctionne le courrier électronique. Un laïc ne connaît pas la complexité de l'ensemble du processus d'envoi et de livraison du courrier, donc il ne comprend logiquement pas non plus la question de la sécurité des e-mails.

Astuces pour augmenter la sécurité

DANE, MTA-STS et BIMI, ce sont des technologies qui peuvent augmenter la sécurité du courrier. Nous allons les présenter brièvement.

DANE (DNS-based Authentification of Named Entities) est un protocole qui permet de valider le certificat lors d’une connexion sécurisée par SSL/TLS. L'empreinte cryptographique du certificat est publiée dans l'enregistrement DNS du domaine, où chacun peut la retrouver et vérifier l'authenticité du certificat utilisé. Dans le cas des services de messagerie, le certificat (répertorié dans l'enregistrement TLSA DANE) est utilisé pour sécuriser la communication entre les serveurs. La confiance en DANE repose sur DNSSEC, qui garantit l'authenticité des informations dans la zone DNS d'un domaine. Personnellement, je pense que DANE n'est actuellement pas une technologie très acceptée et répandue pour la sécurité du courrier.

MTA-STS est une jeune technologie conçue pour utiliser des certificats de confiance lors de l'envoi du courrier via SMTP. MTA-STS est un équivalent de DANE, mais sans utilisation de DNSSEC.

BIMI vous permet d'identifier l'expéditeur dans le client de messagerie, ce qui est réellement utilisable avec un certificat VMC. Pour en savoir plus, suivez la prochaine partie de notre mini-série.

Chiffrement entre les serveurs de messagerie

Je voudrais également ajouter un paragraphe sur le chiffrement de la communication à l'aide de TLS. Pour assurer la sécurité du site, la procédure est simple : activez votre certificat SSL et le protocole HTTPS pour que les visiteurs de votre site se connectent via HTTPS chiffré. Mais pour le messagerie, ce n'est pas si simple. Tout dépend de l'administrateur du serveur de messagerie.

Dans la première partie de notre mini-série, vous avez appris que le courrier électronique est comme une carte postale qui peut être lue par n'importe qui sur son chemin. Le contenu de l'e-mail n'est en aucun cas protégé des regards indiscrets, vous l'apprécierez donc certainement s'il est au moins partiellement sécurisé avec le chiffrement TLS. Les serveurs, qui l'échangent entre eux, peuvent chiffrer cette communication et la protéger contre l'espionnage.

Peut-on être sûr que le message est effectivement transmis chiffré ? Pas toujours. La plupart des serveurs de messagerie essaient de chiffrer en utilisant le protocole STARTTLS, mais si le chiffrement échoue, le message est envoyé non chiffré (l'utilisateur n'a aucun moyen de l'influencer). C'est à dire, vous pouvez supposer le chiffrement, mais vous ne pouvez pas en être sûr. Il est possible d'utiliser les technologies pour le forcer (voir DANE et MTA-STS ci-dessus), mais la livraison des messages est toujours prioritaire et si la connexion chiffrée échoue, le message arrivera via un canal non sécurisé (sans TLS).

Sécurité de point de vue utilisateur. Partie 3

Toutes les technologies mentionnées ci-dessus sont utilisées pour confirmer l'authenticité du domaine du courrier envoyé ; ou pour empêcher le piratage du domaine, le spam et le phishing (usurpation d'adresses), mais ils ne traitent pas de l'identité de l'expéditeur de l'e-mail. Ce sujet va être abordé la prochaine fois. Vous en apprendrez plus sur la technologie S/MIME, signature et chiffrement des e-mails, mais aussi sur le principe BIMI qui permet d'utiliser le certificat VMC.